Revisar el cifrado de extremo a extremo en la sincronización o el aislamiento de procesos, debemos prestar atención a los…

Read More

Revisar el cifrado de extremo a extremo en la sincronización o el aislamiento de procesos, debemos prestar atención a los…

Read More

Tipos de spyware ● Ladrones de contraseñas: Diseñado para obtener las contraseñas de los equipos que incluye credenciales almacenadas en…

Read More

Primero ¿Qué es el Phishing? El phishing es un método para engañarle y hacer que comparta contraseñas, números de tarjeta…

Read More

La transformación al mundo digital: España denomina ciberseguridad como el conjunto de actuaciones orientadas a asegurar, en la medida de…

Read More

Aún falta un poco de tiempo para que todos podamos gozar de la tecnología 5G. Se espera que las redes…

Read More

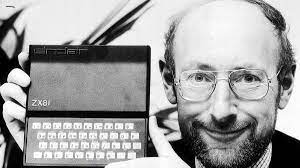

Las primeras aplicaciones móviles surgen a finales de los años 90. Algunas de éstas fueron las apps de contactos, agenda,…

Read More

Realme: Una pantalla con muesca de 6.3 pulgadas con resolución de 1080 × 2340 píxeles, de buena calidad. En el…

Read More

A pesar de que Microsoft ha desarrollado programas populares como Word, Excel y Power Point, en el área de los…

Read More

Algunas apps que dañan nuestro celular suelen ser descargadas de internet sin revisarlas o cuando se pretende ejecutar malas APK.…

Read More

Play Store de Google está llena de un sinfín de apps que nos ayudan, entretienen y dan información, pero estas…

Read More