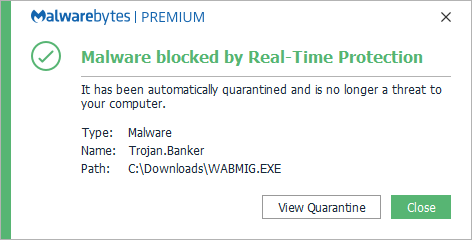

El objetivo de los programas Trojan-Banker es robar los datos de cuentas de sistemas de banca en línea, sistemas de pago electrónico tarjetas de crédito y débito y sistemas pago online de los usuarios. Una vez robada esta información, se transmite a los cibercriminales que controlan el troyano. Con el objetivo de robar estos datos, los delincuentes utilizan correos electrónicos, protocolos FTP o la web. El malware usa formularios fraudulentos para obtener la información necesaria para eludir la autenticación de dos factores. Un ejemplo de esta familia de malware es…

Leer másEtiqueta: #technology

Troyano “Rootkit”

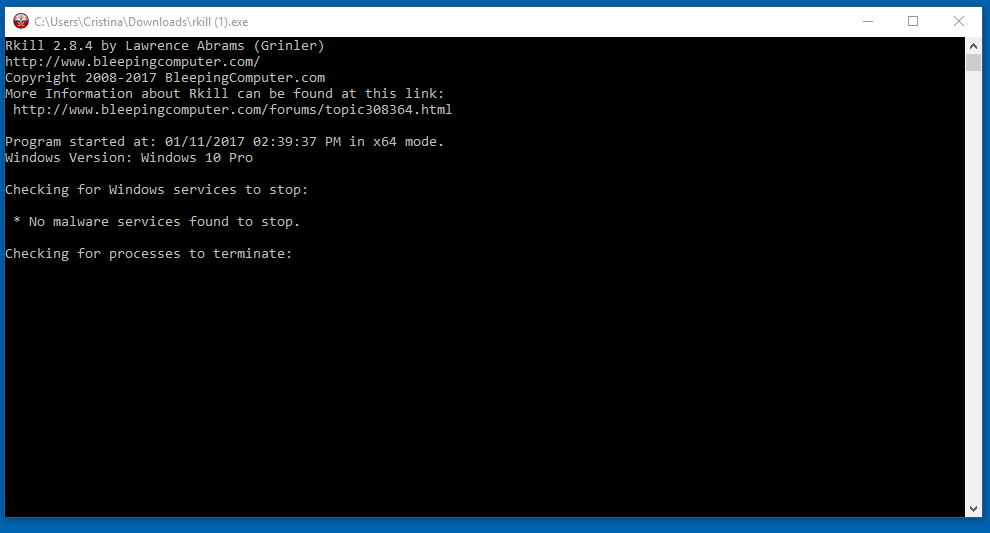

Los exploits son programas que contienen datos o códigos que aprovechan una vulnerabilidad del software de aplicaciones que se ejecutan en la computadora. El término rootkit tiene connotaciones peyorativas ya que se lo asocia al malware, al esconder a sí mismo y a otros programas, procesos, archivos, directorios, claves de registros y puertos que permiten al intruso mantener el acceso a una amplia variedad de sistemas operativos como pueden ser GNU/Linux, Solaris o Microsoft Windows para remotamente comandar acciones o extraer información sensible. Usualmente, un atacante instala un rootkit en una computadora después de primero haber obtenido derechos de escritura en cualquier parte de la jerarquía del sistema de ficheros,…

Leer másTroyano “Exploit”

Es un fragmento de datos o secuencia de comandos o acciones, utilizada con el fin de aprovechar una vulnerabilidad de seguridad de un sistema de información para conseguir un comportamiento no deseado del mismo. Ejemplos de comportamiento erróneo: Acceso de forma no autorizada, toma de control de un sistema de cómputo, consecución de privilegios no concedidos lícitamente, consecución de ataques de denegación de servicio. Clasificación: Exploit remoto: Si utiliza una red de comunicaciones para entrar en contacto con el sistema víctima. Por ejemplo puede usar otro equipo dentro de la misma red interna…

Leer másTroyano “Backdoor”

Un troyano backdoor (puerta trasera) ofrece a los usuarios maliciosos control a distancia de la computadora infectada. Permiten que el autor haga cualquier cosa que desee en la computadora infectada, como enviar, recibir, ejecutar y borrar archivos, mostrar datos y reiniciar la computadora. Los troyanos backdoor a menudo se usan para crear un grupo de computadoras víctimas y formar una red botnet o zombie que puede usarse para fines delictivos. En términos de funcionalidad, las “puertas traseras” son similares a muchos sistemas de administración diseñados y distribuidos por desarrolladores de…

Leer másGusano “Sobig.F”

Sobig.f es un gusano que se circula por internet adjunto en mensajes de correo electrónico. El gusano Sobig.f también se propaga por redes locales a través de los recursos compartidos. El gusano es un archivo Windows PE EXE escrito en Microsoft Visual C++ y comprimido mediante la utilidad TeLock. Su tamaño ronda los 70Kb una vez comprimido (TeLock), mientras que cuando está descomprimido su tamaño es de unos 100 KB. El virus Sobig.f tan solo se activa cuando se abre el fichero adjunto. Una vez se ha ejecutado, se instala…

Leer másGusano “Conficker”

Conficker, detectado por primera vez en Noviembre de 2008 y cuyas últimas variantes aún se encuentran entre nosotros, es el último gran malware al que los usuarios que más se soporto. Como Nimda, también se hizo con una enorme red de bots gracias a los distintos medios de propagación que utilizaba: se aprovechaba de una vulnerabilidad de desbordamiento de búfer del servicio Server de Windows, infectaba los dispositivos extraibles, como los pendrives, e infectaba equipos con recursos compartidos no protegidos, o con contraseñas poco seguras. Además este gusano era especialmente…

Leer másGusano “Sasser”

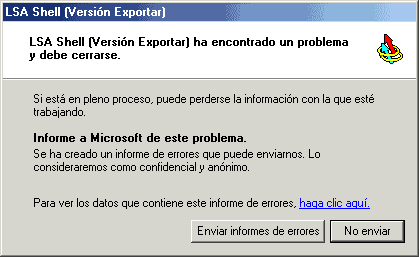

Sasser (2004), como Blaster, se aprovechaba de una vulnerabilidad de Windows para propagarse, concretamente en el servicio LSASS (Subsistema de autoridad de seguridad local), del que toma su nombre. También como Blaster, y debido a que el gusano provocaba un desbordamiento de búfer en el ejecutable de LSASS, el sistema se apagaba al poco de tiempo de iniciarse. Sasser infectó los sistemas de hospitales, universidades, bancos, compañías aéreas, agencias de noticias, … lo que hizo que se cancelaran vuelos, se cerraran empresas durante días, y se tuviera que trasladar enfermos…

Leer másGusano “Sober”

Un par de meses después de que apareciera Blaster la red tuvo que hacer frente a una amenaza mucho más peligrosa y molesta: el gusano Sober y sus decenas de variantes, algunas de las cuáles llegaron hasta 2005. Las peores variantes de este gusano estaban pensadas para desactivar el firewall y antivirus del usuario, recolectar direcciones de correo electrónico para enviar spam, y utilizar las máquinas infectadas en redes de bots.

Leer másGusano “Blaster”

El gusano Blaster, también conocido como Lovsan, hizo de los servicios técnicos de informática en 2003, cuando cientos de miles de personas se encontraron con que su PC se apagaba sólo a los pocos instantes de arrancarlo. Blaster se aprovechaba de una vulnerabilidad en el servicio de DCOM RPC de Windows, y estaba pensado para lanzar un ataque DDoS contra la web de Windows Update en una fecha determinada, aunque no logró los efectos esperados debido a errores de programación. Días después del lanzamiento de Blaster, se detectó otro gusano,…

Leer másGusano “Nimda”

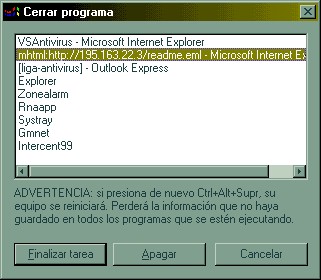

En Septiembre de 2001 el gusano «Nimda» (admin leído al revés) llevó al gran público a cotas de paranoia nunca alcanzadas anteriormente por un virus informático. A esto contribuyó, a parte de su caracter especialmente virulento. Nimda logró convertirse en el gusano más propagado de la red en minutos, e infectar casi medio millón de máquinas sólo durante las primeras 12 horas. Esto fue debido a los 5 métodos de infección que utilizaba: . Enviaba un archivo readme.exe a los correos electrónicos de la libreta de direcciones del usuario, y…

Leer más